„Die neue Weltordnung – Novus Ordo Seclorum“ auf dem 1-US-Dollar-Schein. Quelle: Wikipedia. Gemeinfrei

Vor über 25 Jahren hackte sich der Hannoveraner Hacker Hagbard Celine (eine Romanfigur aus dem Buch „Illuminatus!„) über das Internet in US-amerikanische Rechner ein und verkaufte dort gefundene Daten an den russischen Geheimdienst KGB. Diese Köder ermöglichten es seinen Jägern, ihn zu fangen und sein Tun zu unterbinden. Es war einer der populärsten Fälle des aufkommenden Cybercrimes. Wie war es und was ist daraus geworden?

Hippie versus Hacker

Im August 1986 arbeitete der promovierte Astrophysiker Clifford Stoll als Systemadministrator der IT-Abteilung am Lawrence Berkeley National Lab (LBL). Das ist am Ostufer der San Francisco Bay, wo man von manchen Büros aus die Golden-Gate-Bridge sehen kann. Eines Tages fiel im auf, dass bei einem Rechner die Accounting-Daten um 75 Cent nicht stimmten. Das machte in stutzig, da er von Maschinen mehr Präzision erwartete.

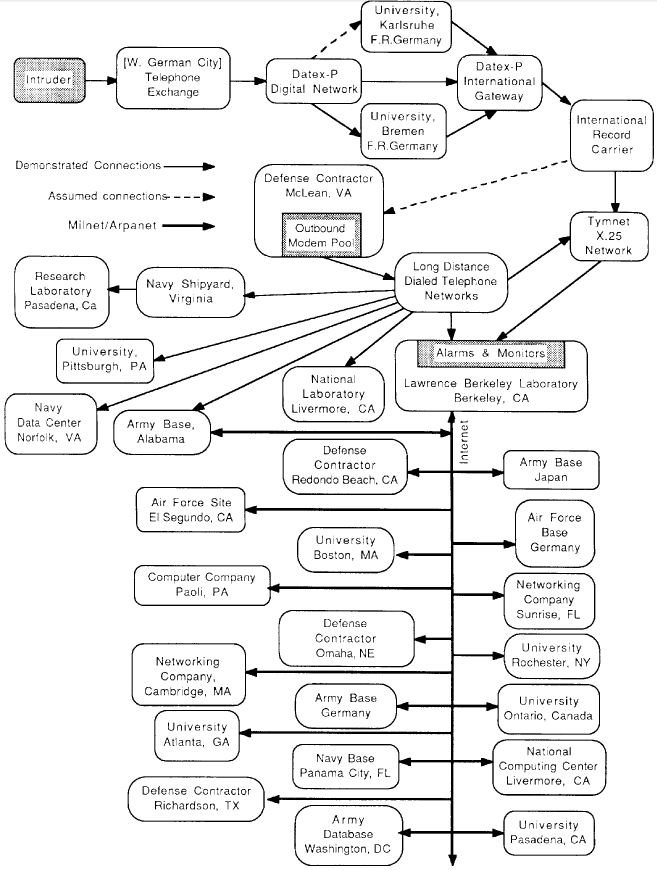

Er fand heraus, dass jemand illegal in die Maschine eingedrungen war und anschließend die Accounting-Dateien manipuliert hatte. Das weckte Stolls Jagdinstinkt. Es folgte eine Jagd über viele Monate. Stoll ließ den Hacker in sein System eindringen, um ihn zu beobachten. Wenn er von dort weiter in Militärrechner ging, rief Stoll die Administratoren dort an, die den Hacker hinaus warfen. Aber das Interesse für militärische Daten ließ Stoll gefakete Köder bauen. Er erfand wüste Texte über SDI-Planungen (Strategic Defence Initiative, eine Spielart des Kriegs der Sterne. Ronald Reagen regierte gerade), damit er den Hacker möglichst lange fesselte. Denn mittlerweile hatte er ihn zurückverfolgt nach Deutschland. Es stellte sich heraus, dass der Hacker sich mit einem 300-Baud-Analog-Modem über das Telefonnetz einwählte, an der TU Karlsruhe oder der Uni Bremen ins Datex-P-Netz wechselte (mit dem X.29-Protokoll für Terminalzugang, siehe Computerwoche von 1983 🙂 und sich dann durch das US-Internet wühlte. Da der Netzzugang analog erfolgte, brauchte man für die Rückverfolgung durch die Deutsche Bundespost eben eine längere Zeit, um die richtigen Relais zu finden. Die Abbildung zeigt die Kommunikationswege.

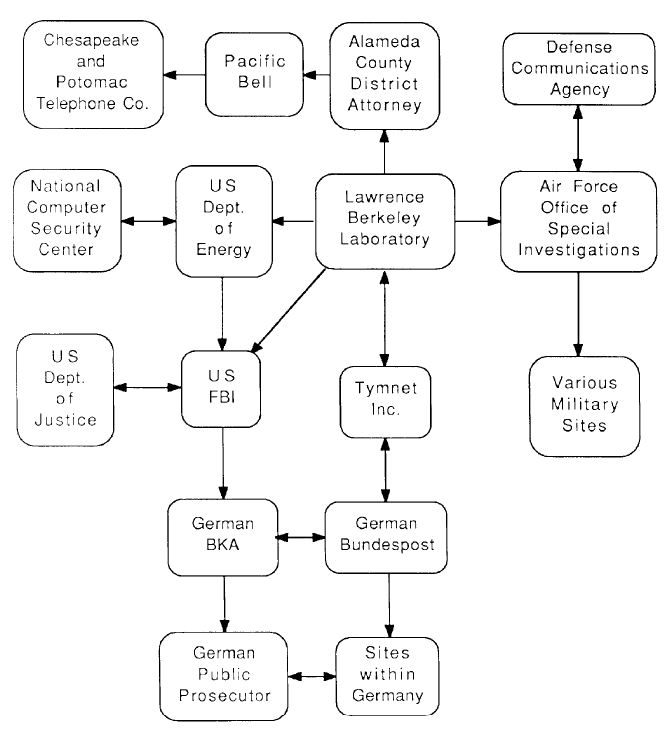

Schon damals konnte man nicht einfach Kommunikationsdaten von anderen Leuten auslesen lassen, sonder musste Strafverfolgungsbehörden beteiligen. Auf US-Seite war u.a. das FBI (Special Agent Mike Gibbons) beteiligt, auf deutscher Seite das BKA.

Man kam schließlich darauf, dass in Hannover eine Gruppe hinter diesen Hacks stand:

- Karl Koch war derjenige, der mit einem Atari-Rechner durch die Welt hackte. In der Hippie-Romantrilogie Illuminatus hatte er sich von der Romanfigur Hagbard Celine inspirieren lassen, der in einem U-Boot reisend die Welt rettete. Möglicherweise war er anfangs Gutmensch, aber mit steigendem Drogenkonsum verdingte er sich dem KGB. Am 23.5.1989 enzog er sich (vermutlich) durch Selbsttötung der Strafverfolgung.

- Markus Hess (Urmel) war neben Karl Koch tätiger Hacker.

- Pedro, der Croupier, war die kommerziell treibende Kraft.

- Andere.

Clifford Stoll beschrieb 1988 einem Artikel für die Zeitschrift Communication of the ACM: Stalking the wily hacker. Als ich ihn las, waren wir gerade dabei, eine große Berliner Hochschule ans Internet zu bringen und ich dachte: „Houston, wir haben ein Problem!„, denn X.29 hatten wir auch im Haus und bereiteten im Projekt WOTAN den direkten Anschluss ans Internet vor (ja, 1988). Etwas genauer hat Stoll dann die Jagd im Buch Kuckucksei beschrieben. Da Google unerbittlich und gnadenlos ist, findet man in Google Groups von mir einen Eintrag vom 13.11.1996, in dem ich gestanden hatte, den ACM-Artikel und das Buch gelesen zu haben.

Stoll war als Kalifornier eher vom Typ des freakigen, bekifften Hippies als der eher biedere Koch. Aber gekifft hat Koch in Hannover/Niedersachsen und nicht Stoll. Deutlich kann man die Freakigkeit Stolls in seinem Film „The KGB, the Computer, and Me (Complete)“ auf Youtube sehen:

Später hat sich Stoll dann zum Internet-Kritiker entwickelt, der in den Büchern „Die Wüste Internet“ und „LogOut“ eher von der Nutzung des Internets abriet.

Karl Koch dagegen war Gründer des Hannoveraner Ablegers des Chaos Computer Clubs. Die Hannoveraner Version der Geschichte war nicht weniger spannend und wurde in dem Film 23 – Nichts ist so wie es schein festgehalten. Unterstützung fand die Produktion des Filmes u.a. bei zwei Urgesteinen der Hacker-Szene: Andy Müller-Maguhn, mit dem ich zusammen im Jahr 2000 für mehr Sicherheit debattierte, und dem verstorbenen Wau Holland, dessen Stiftung bis vor kurzem zur finanziellen Unterstützung beitrug. Noch heute ist Hagbard Celine alias Karl Koch eine eigene Website gewidmet.

Zwei Dinge sind zu betonen:

- Es gibt eine klassische Hackerehre, deren Ziel es ist, aus Spaß an der Sache schwierige Aufgaben zu lösen (Aufnahmeprüfung war in den 1980ern das Eindringen in eine bestimmte VAX 11/750 im CERN). Diese Hackerehre hat viele Sicherheitsprobleme aufgespürt, die dann gelöst werden konnten.

- Andererseits ist Karl Koch, wohl wegen seiner Drogensucht, kriminell geworden und hat sich beim KGB als Spion verdingt, um durch gut bezahlte Spionage seine Drogen zu finanzieren.

Aber auch die Gegenseite war ambivalent. Natürlich hatten die US-Militärs keine „classified“ Rechner am Internet. Die von Stoll produzierten SDI-Papiere waren keine staatlichen Geheimnisse, sondern erfundene Spinnereien eines kalifornischen Hippies, die er als Köder auslegte (heute würde man sagen „Honeypot„). Es wurden also gar keine Staatsgeheimnisse ausspioniert. Hier waren schräge, schrille IT-Freaks unter sich, die Müll zu Gold stilisierten (wir erinnern uns an das Rheingold in der Trutzburg 🙂 ) Als bitterer Nachgeschmack bleibt, dass es keine militärische Bedrohung, keine Gefährdung des Staates gab, sondern schrille Computerfreaks mit erfundenen Horrorgeschichten KGB, FBI, BKA usw. von der Arbeit abhielten. Das hat nachhaltig die Glaubwürdigkeit der „Sicherheitsdienste“ ruiniert: Laien, die sich von bekifften Jugendlichen und kalifornischen Hippies über den Tisch ziehen lassen. Es erinnert aber auch an die Versager vom deutschen Verfassungsschutz, die 10 Jahre die Mörder von der NSU morden ließen, und wir uns fragen, ob nicht Behörden durch Geld und Personal diese Mörder auch noch unterstützt hat (V-Leute mit Staatssalär).

Die Last mit den Amateurhackern

Natürlich gibt es neben den Chancen, die uns das Internet bietet, auch Sicherheitsprobleme. Ich habe selber drei Hacker unschädlich gemacht:

- 1988 einen deutschen Studenten, der im benachbarten Rechenzentrum ausprobiert hat, ob die Sicherheitslücken des Internet-Wurms auch bei uns noch bestanden, wo wir gerade auf einer Sun 3/50 mit SunOS 4.1 Unix übten, die im Robert T. MorrisInternet Wurm veröffentlicht wurden. Zynischerweise war es auch hier grenzwertig: Der Urheber Robert Tappan Morris ist der Sohn von Robert Morris, ehemals Leiter des National Computer Security Centers, seit 1986 bei der NSA (dem weltgrößten elektronischen Spionagedienst, die unter anderem die Täter des Bombenattentates auf die Diskothek „La Belle“ (300 m von meiner Wohnung) identifizierten durch Abhorchen der elektronischen Kommunikation der DDR-Aussenhandelsbank mit Lybien. Zufällig wird La Belle auch in 23 gezeigt 🙂 ) und Autor des Unix-Crypt(3) Codes zur Verschlüsselung von Passwörtern. Der Student hinterließ so tolpatschige Fußspuren, dass ich ihn anrufen konnte in der Institution, in der er und eine Cray X-MP wirkte (auf der ich einst Apfelmännchen malen ließ, interaktiv) und ihm Vorhaltungen seiner Straftaten machte. Ich konnte am Telefon hören, wie er rot wurde.

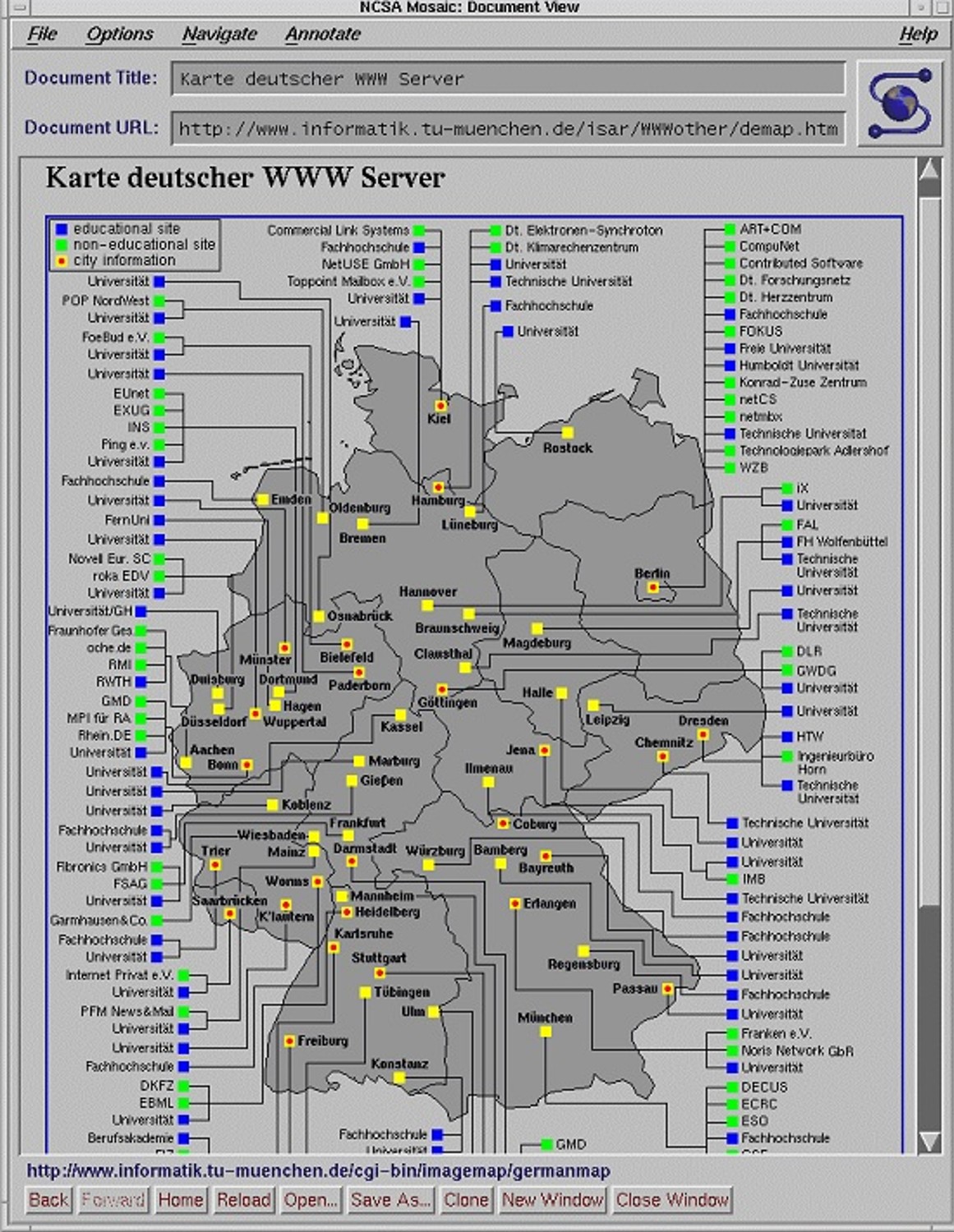

- 1993 identifizierte ich einen Studenten in der Kernforschungsanlage Jülich (heute ist der Kern weg und die nennen sich nur noch schamhaft Forschungszentrum Jülich, obwohl der hochradioaktive AVR-Kugelhaufenreaktors noch nicht rückgebaut ist ), der sich erdreistete, sich in meinen Account einhacken zu wollen. Dabei war es eine AIX-Maschine, die beim nächsten Einloggen alle failed-logins anzeigte. Der junge Mann wähnte sich in Sicherheit vor mir. Ein Irrglaube. Dabei war es eine wunderschöne Maschine, auf der wir 2004 den zweiten kommerziellen Webserver in Berlin betrieben. Damals passten noch alle Webserver in Deutschland auf ein Bild:

Unser Webserver war rechts oben der zweite. Bill Gates, Microsoft, haderte noch bis 1996 mit dem Internet, Jack Welsh (GE, „We are late“) gar bis 1999.

- Einen deutschen Studenten habe ich in Australien indentifiziert, als er bei mir einbrechen wollte. Heute ist das alles viel einfacher, automatisierbarer, als zur Zeit von Clifford Stoll.

Wir haben damals nicht nur unsere Chancen im Internet genutzt, sondern auch ein Sicherheitsangebot entwickelt. So haben wir mit einem Transit-LAN-Ansatz (heute nennt man es DMZ-Demilitarisierte Zone) 1994 Industrie-Kunden im Ruhrgebiet ans Internet angeschlossen. Zwei Jahre bevor das BSI einen überteuerten DMZ-Schrank für über 100 TDM auf den Markt kommen ließ. Dabei waren wir sicherheitsbewusst und haben eine strikte Trennung zwischen Intranet und Internet vorgenommen. Interne Endgeräte wurden in gar keinem Fall direkt ins Internet geroutet, während das BSI (Bundesamt für die Sicherheit in der Informationstechnik) leichtsinnige Schaltungen wie LDAP bis zum Endgeräte für den Zugriff auf Vereichnisdienste empfiehlt, während seriöse Menschen auf LDAP verzichten und OCSP nehmen, um die Endgeräte nicht zu gefährden, in dem sie Internet und Intranet über HTTP und Proxy-Server sauber von einander trennen. Aber was weiß man schon von einer Behörde, die bis 1990 die Abteilung 6 des Bundesnachrichtendienstes war?

Bei einem „Hacker“ habe ich mich über die Polizei geärgert. Es muss so 1996 gewesen sein, als wir Anrufe aus Frankfurt bekamen. Ein Unbekannter war über analoges Telefon in unser Intranet gekommen (über Windows-NT-RAS-Service, was normal war für Mitarbeiter, damals nur mit User/Passwort gesichert) und hatte dies über unseren HTTP-Proxy-Server in Berlin Richtung Internet verlassen. Dort bestellte er zu Lasten Dritter für ca. 150.000 DM Dienste und Waren auch auf Kreditkarte des Frankfurter Geschäftsführers. Es war eine lange Sitzung von Samstag Nachmittag bis Sonntag Mittag. Wir konnten diese über die Logfiles aus Proxy und RAS-Server nachvollziehen: über 60 DINA4-Seiten Webzugriffe.

Problematisch war, dass wegen des analogen Telefons keine anrufende Telefonnummer vorlag. Die Polizei sagte uns, dass man nur auf Anordnung eines Richters Anschlüsse danach überwachen könne. Wir schlugen daher ein Profiling vor anhand der 60-Logseiten vor, wie es damals schon vom FBI gemacht wurde. Als man uns sagte, dass man im Polizeipräsidium keinen Internetzugang haben (den wir damals gerade in einem anderen Bundesland für die Polizei bauten), schlugen wir vor, einen PC mit Modem zu Verfügung zu stellen, dass man wie der Hacker die Server anspringen können, sagte man uns, dass das der Polizeipräsident verboten habe. Wir waren nicht begeistert von der Einsatzbereitschaft und dem Fahndungswillen der Polizei. Gar nicht. Und was mussten wir unter Schily alles für Gesetze schlucken, wegen des Terrors, des Abendlandes und der Verteidigung der Freiheit am Hindukusch oder sonst wo.

Stuxnet und die Last mit den professionellen Hackern im Staatsdienst und Geheimdienst

Spannend wurde es dann noch einmal in der Neuzeit, wo ständig eine Vorratsdatenspeicherung; Funkzellenabfrage, rechtswidrige Trojaner, deren Source-Code der Staat nicht einsehen darf, gefordert werden, als uns neue Geschichten über Cybercrime und Cyberwar erzählt werden. Stuxnet war so eine schöne Geschichte. Da hieß es, man habe unveröffentlichte Exploits in Windows 7 genutzt, die dann speicherprogrammierbare Steuerungen von Siemens (Simatic S7) dazu verlocken könnten, solche Signale auf ihren Feldbus zu legen, die bei einer Zentrifuge einer Urananreicherungsanlage in Iran dann diese in ungünstige, zerstörende Drehzahlbereiche bringen würde. Was bei einer Wasserkraftanlagen oder in einem Walzwerk, in der S7 auch verwendet werden, mit dem Datenmuster passieren würde, wurde nicht erörtert.

Ich habe mal über eine parallele Schnittstelle (die gab es früher für Drucker an PCs) einen Versuchsreaktor zur Heissgasentstaubung programmiert. Ja, wenn meine Anlage an den parallelen Port des Rechners angeschlossen war, lief alles super. Wenn man einen Drucker anschloss, eher nicht. (Für Theoretiker: dahinter steckt auch ein wenig die Problematik der von-Neumann-Architektur, in der ein Bitstrom völlig unterschiedliche Semantiken haben kann, mal Programm, mal Daten. Oder wie der Rheinländer sagt: „Et es wie et es. Et kütt wie et kütt.„).

Auf den Hinweis, dass es recht schwer ist, in iranische Uraneinreicherungsanlagen Windows 7 Schadcode einzuschmuggeln, erzählte man uns, die Geschichte über den USB-Port. Frank Rieger vom CCC erzählt dann in der FAZ: „Der digitale Erstschlag ist erfolgt“. Später hiess es dann von Symatec, dass das Virus Stuxnet offenabr nationale Gene hätte. 58,85 % seiner Artgenossen seinen in den nationalen Grenzen von Iran zu finden. Später wurde dann auch noch die USB-Hypothese fallen gelassen (weil die 58,85 ja auch in iranischen Cybercafes gemessen worden waren), man verlegte sich auf eine Verbreitung über Internet und es soll sogar eine Kontrollkommunikation über das Internet nach USA gegeben haben.

Schon für die USB-Variante muss man für die Programmierung mit einem zweistelligen Millionenaufwand rechnen. Drogensüchtige Hacker können das nicht mehr leisten, da müssen Nationalstaaten ran. So heißt es denn auch, USA und Israel steckten hinter Stuxnet (siehe Artikel in New York Times). Wir sollen dann also jetzt glauben, dass nicht mehr böse private Buben hinter dem Cyberwar stecken, sondern Nationalstaaten, die in konventionellen Kriegen nicht mehr gewinnen (wie die sieglosen NATO-Krieger in Afghanistan) und sich deshalb darauf verlegen müssen, mit Drohnen völkerrechtswidrig Nichtkombattanden töten zu müssen.

Der investigative Journalist Peter Welchering meint gar in einem Vortrag über Netzüberwachung und digitale Waffen: „Die Nachrichtendienste sind das eigentliche Risiko“ (siehe seinen Film der Powerpointpräsentation in Youtube). Tiefer geht das Buch „Bits und Bomben: Cyberwar: Konzepte, Strategien und reale digitale Kontroversen„.

Nun, wir werden uns wahrscheinlich nicht dagegen wehren können, dass westliche Militärs mit Cyberwar bedrohen. Wir schaffen es ja nicht mal, demokratisch die Atomwaffen aus Deutschland herauszubekommen, mit denen die Russen und Perser von unserem Boden bedroht werden (siehe ZEIT-Artikel zu Westerwelles Versagen). Wer dei Waffen hat, kann machen,w as er will: Das ist die Lehre, die der Westen dem Iran jeden Tag als Motiv vorlebt.

Aber die Stories, die uns erzählt werden, hören sich ähnlich glaubwürdig wie die der bekifften Jugendlichen aus Hannover und der freakingen Hippies aus Kalifornien an. Wie im kalten Krieg werden ohne Beweis Horrorszenarien an die Wand gemalt, um die Bürger zu plündern, um Männerspielzeug kaufen zu können. Wie Hagbard seine Rauschmittel. Junkies an den Steuertrögen.

Vorsorge muss die tatsächlichen und beeinflussbaren Risiken im Auge haben

Neben den unvermeidlichen Risiken, die man durch Atomwaffenbesitzer hat, gibt es die alltäglichen Risiken, die man vermeiden, mindern oder auch akzeptieren kann.

Haben Sie eine Vorstellung, was die Polizeiliche Kriminalstatistik PKS vom Bundeskriminalamt (BKA) für 2011 ausweist? Einen Rückgang der Cybercrimefälle „im engeren Sinne“ von 59.839 in 2010 auf 59.494 Fälle und Schäden von 71,2 Millionen €. Im Ganzen Jahr. 71,2 Millionen €, das schaffen Enron, die Lehman Brothers, Griechenland oder das Bundesfinanzministerium (über 17 Mrd. € Schulden für 2012 geplant) in wenigen Tagen oder gar Stunden. Im Jargon der Deutschen Bank sind die Cybercrimeschäden Peanuts. Sind wir falsch fokussiert?

Unter Strich bleibt, dass das Internet uns riesige Chancen bieten. Und es kann wie der Strassenverkehr, fossile Kraftwerke und die Aussenpolitik auch schlimme Nebenwirkungen haben, denen man entgegenwirken muss und wie oben gezeigt auch machbar ist. Aber sich hinter der Sicherheit zu verkriechen und sie als Begründung fürs Nichtstun heranzuziehen, ist keine angemessene, keine rationale Handlungsweise. Es ist nicht zu akzeptieren, dass die Verwaltung des deutschen Staates sich hinter angeblichen Risiken in der Trutzburg verschanzt, während gleichzeitig seine Bürger mit der Wirtschaft Milliarden-Umsätze über das Internet abwickelt.

Letztlich gilt dann: wer seine Chancen im Internet nicht nutzt und Sicherheitsprobleme vorschiebt, ist faul, feige oder unfähig. Think!

Literatur

- Clifford Stoll: Stalking the wily hacker. May 1988 vol. 31. No. 5 Communication of the ACM. Seite 484-500.

- Clifford Stoll. Kuckucksei. ISBN-10: 3596139848. 1989. Fischer Taschenbuch. In Englisch als „The Cuckoo’s Egg: Tracking a Spy Through the Maze of Computer Espionage“ auch heute noch verfügbar.

- Robert Anton Wilson & Robert Shea: Illuminatus! Romantrilogie. 1975. ISBN 3-7205-2320-9. Oder auch 3-4992-5654-1. rororo 16,99 €.

- 23 – nichts ist so wie es scheint. 1998. Film. DVD. 10,33 €. (Beschreibung auf Wikipedia)

- Manfred Kloiber, Jan Rähm, Peter Welchering: „Bits und Bomben: Cyberwar: Konzepte, Strategien und reale digitale Kontroversen„. AVM – Akademische Verlagsgemeinschaft München; Auflage: 1., Aufl. (30. August 2012). ISBN 978-3869243252. 34,90 €.

Die Buecher heissen „Illuminatus!“

Danke für den Hinweis. Alle vier Erwähnungen von Illuminatus! werden jetzt gleich geschrieben. Ich habe alle drei Teile der Trilogie in einem einzigen Buch. Man kann sie auch einzeln bekommen, siehe Wikipedia-Link. 😉

Hier noch eine schöne Ergänzung zum Thema anlässlich des dreißigjährigen Jubiläums des NASA-Hacks von Detlef Borchers bei heise. Sehr schön aus der Film dort mit dem Interview mit Wau Holland und seinem Kollegen vom CCC:

https://www.heise.de/newsticker/meldung/BitBang-Vor-30-Jahren-kam-der-NASA-Hack-ans-Licht-3832471.html

Hallo wow was mir auffält merkt eigentlich noch jemand das, die Technologie so rasant weitergegengen bin Jahrgang 63 also fast Karl seine Zeit und habe zur der Zeit Informationselektronker gelernt also versteh ein wenig davon, mich betrifft das immer noch wie hier immer wieder alles unter den Deckel der Juztis gemacht wir, habe selber für die Jistiz gearbeutet umöglich keiner weiss was der anderen tut.

Das die Seite down ist zeigt mir das Ihr euch habt kaufen lassen mir das nicht ganz sicher bin alleine und ganz sicher kann ich mich wehre IHR habt keiune Ahnung

Last euch nicht verarscgen

Gruß

Holmi